Зная ценность информации, конкурирующие фирмы постоянно пытаются завладеть интересующими их данными, а если это не удается, то исказить или уничтожить их, изменив процесс обработки. Получить доступ к конфиденциальной информации компании можно двумя путями:

- изнутри, действуя через сотрудников компании, работающих на конкурентов (инсайдеров);

- извне, проникая через Интернет и взламывая защиту корпоративной сети.

Если в «доинтернетную» эру для сохранения данных использовали только организационные меры, то современные системы защиты информации включают целый комплекс средств, которые делят на две категории:

- Средства, ограничивающие физический доступ.

- Средства, ограничивающие доступ по сети.

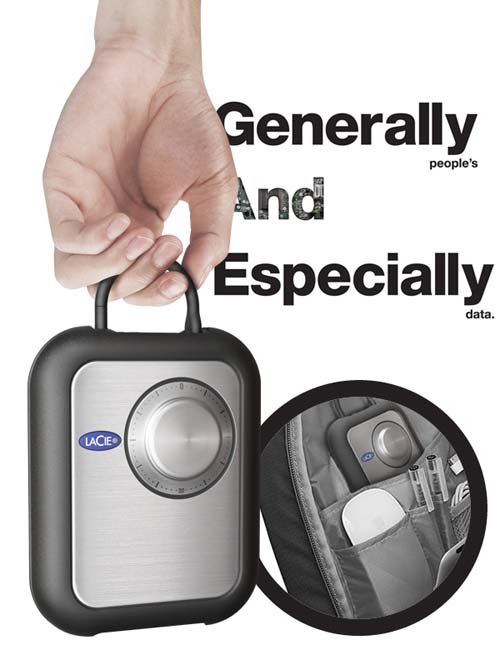

Самые надежные средства ограничения физического доступа — аппаратные средства защиты, которые

называют «электронными замками». Как известно, любые программы контроля доступа можно взломать, действуя как непосредственно с компьютера, так и через Интернет. Однако сделать это можно только после загрузки операционной системы, установленной на компьютере.

«Электронный замок» срабатывает сразу после загрузки BIOS и запрашивает у включившего его пользователя ключевую информацию. Если ключевая информация не вводится, то загрузка операционной системы блокируется, и защищаемые файлы остаются недоступными. В случае правильного ввода ключевой информации «замок» проверит контрольные суммы защищенных файлов и откроет их при совпадении контрольных сумм с эталонными. Часто «электронные замки» используют совместно с программными средствами шифрования. Такая усиленная защита от инсайдеров эффективно блокирует кражу информации изнутри.

Аппаратные средства защиты дополняются программными средствами. Самый распространенный способ контроля доступа — парольный — давно не является серьезным препятствием для взлома, поскольку пароли подбирают с помощью программных средств. Современные системы контроля доступа используют многофакторную и биометрическую аутентификацию личности пользователя.

Принятому на работу сотруднику выдается смарт-карта, которая используется в качестве пропуска. Эту же карту сотрудник должен вставить в кард-ридер своего компьютера, чтобы получить доступ в корпоративную сеть. Защита может дополняться введением дополнительных паролей или сканированием дактилоскопических линий пальца.

Таким образом, сохранить конфиденциальную информацию сейчас можно только с помощью современной системы контроля доступа. Монтажом аппаратуры и установкой программного обеспечения для такой системы занимаются специализированные фирмы, услуги которых стоят недешево. Однако утечка важной информации может стоить гораздо дороже, поэтому оплачивать такие услуги необходимо.